步骤 4:运行工作流程#

鱼叉式网络钓鱼

推理管线#

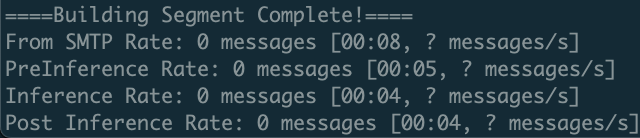

在继续之前,请确保管线已准备就绪并等待接收电子邮件消息。可以通过查看部署日志来检查管线的就绪状态

AI 应用程序包含为此管线设置的示例仪表板和组件。可以使用提供的命令拉取的凭据通过以下 URL 访问它们

Grafana: https://dashboards.my-cluster.my-domain.com

用户名:admin

密码

kubectl get secret grafana-admin-credentials -n nvidia-monitoring -o jsonpath='{.data.GF_SECURITY_ADMIN_PASSWORD}' | base64 -d

Roundcube: https://roundcube-<APP_NAME>-<NAMESPACE>.my-cluster.my-domain.com

用户名: <任何用户 / 电子邮件地址>

密码:pass

这是用于查看已处理的电子邮件。此演示使用目标电子邮件地址 morpheus-user@example.com。

MLflow: https://mlflow-<APP_NAME>-<NAMESPACE>.my-cluster.my-domain.com

此信息也可以通过以下命令在 Helm 版本的 notes.txt 中找到

helm status $APP_NAME -n $NAMESPACE

这些组件支持管线的功能,允许用户与管线的活动和数据进行交互和监控。

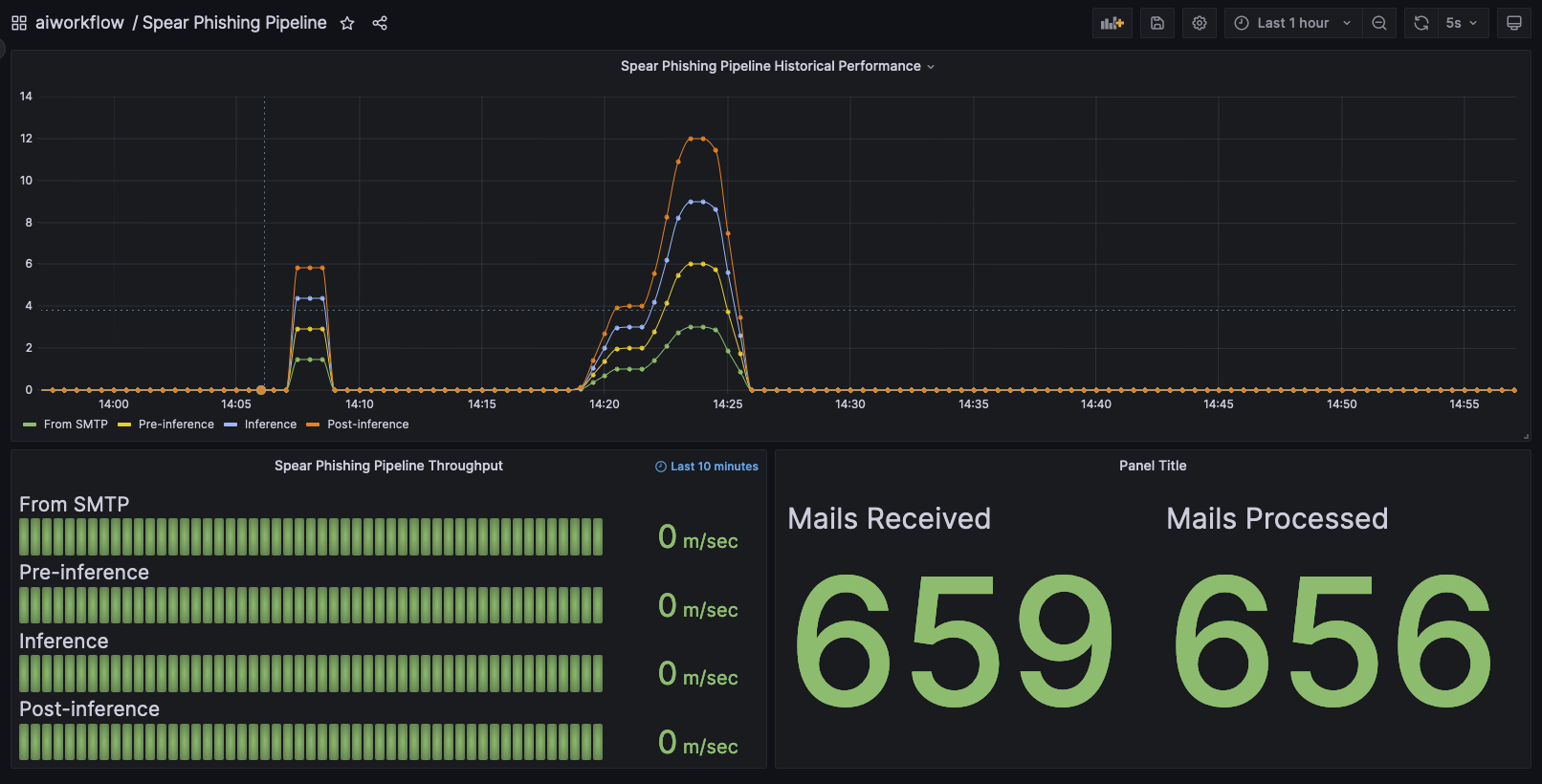

例如,Grafana 的仪表板显示有关 AI 应用程序管线性能和功能以及管线检测到的鱼叉式网络钓鱼电子邮件的相关数据。最初,此仪表板将为空白,因为管线尚未收到任何流式数据。

此解决方案包含一个模拟电子邮件生成器,用于模拟良性和网络钓鱼电子邮件。要开始将电子邮件流式传输到管线中,您需要使用以下命令将此电子邮件生成器扩展到至少一个实例

kubectl -n $NAMESPACE scale deploy/$APP_NAME-mock-email --replicas=1

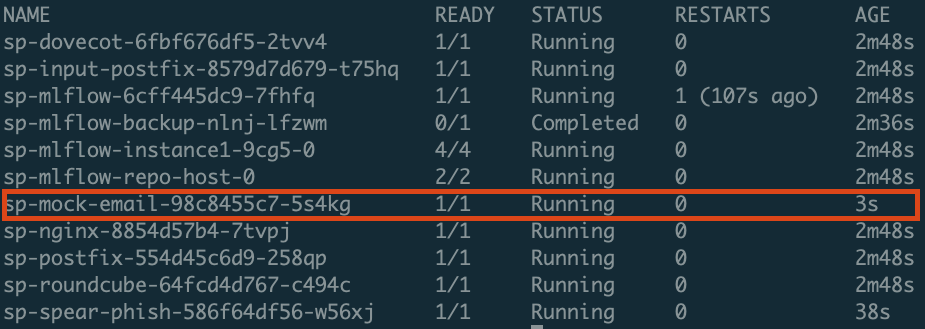

每个电子邮件生成器实例每秒发送 1 封电子邮件。扩展后,您应该看到一个新的 mock-email pod 在命名空间中运行

一旦电子邮件生成器正在运行并发送电子邮件,您现在应该看到信息填充到 Grafana 仪表板中。您可以通过使用上面检索的凭据登录,选择左侧导航窗格中的仪表板图标,选择浏览,然后双击 Spear Phishing Pipeline dashboard 打开仪表板。

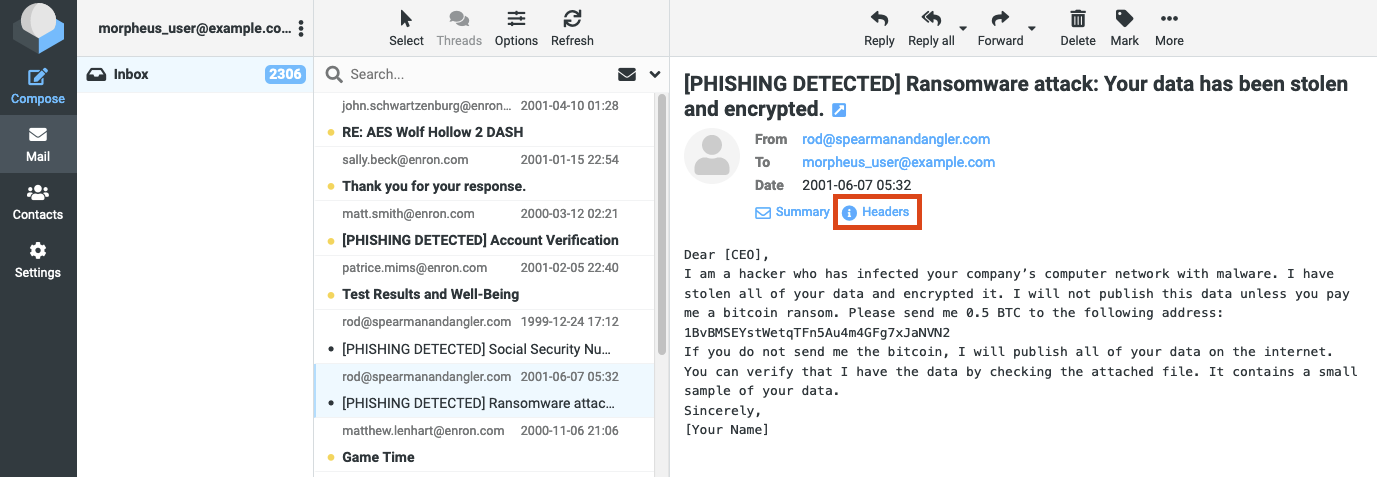

Roundcube 是一个基于 Web 的电子邮件客户端,用于查看通过管线运行的数据——换句话说,就是电子邮件。您可以通过使用电子邮件作为用户名和密码 pass 登录到目标电子邮件帐户来查看数据。登录后,您应该看到已发送到该帐户的随机电子邮件列表。此演示使用电子邮件地址 morpheus_user@example.com。

总体管线功能的工作方式如下

电子邮件从模拟电子邮件生成器流式传输到 Postfix 邮件服务器。

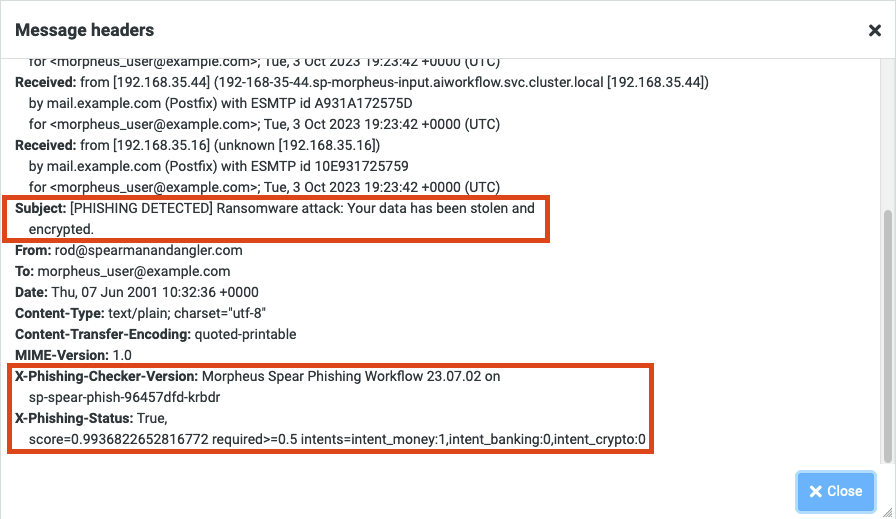

电子邮件使用意图模型(金钱、银行业务、加密货币)和草图历史记录进行丰富。

丰富的电子邮件根据鱼叉式网络钓鱼模型进行推理,该模型使用生成式 AI 训练。

执行推理后,标记的电子邮件将传递到下一跳邮件服务器。在演示环境中,这是 Postfix 的另一个实例。

此外,草图数据库会使用丰富的电子邮件元数据进行更新,以便用于分析后续电子邮件。

来自管线的结果被聚合到 Prometheus 中,并通过 Grafana 呈现。

电子邮件被下一跳邮件服务器处理后,将由 Dovecot 保存到磁盘,以便稍后通过 Roundcube 查看和分析。

这就是运行鱼叉式网络钓鱼 AI 工作流程的全部内容。您可以随意探索作为解决方案一部分部署的其他组件。您还可以查看 NGC 上鱼叉式网络钓鱼集合中包含的源代码,以确定此工作流程的构建方式以及如何根据您的特定用例和环境对其进行自定义。例如,可以使用 MX DNS 记录替换此工作流程中包含的模拟电子邮件生成器,并将真实的电子邮件数据连接到此管线。